Con người liên tục sử dụng Internet để vận hành cuộc sống và các thiết bị kỹ thuật số mà mình phụ thuộc vào. Song hành cùng với lợi ích của Internet là những “tác dụng phụ” như virus, thư rác, tin tặc và lừa đảo trực tuyến. Số lượng trang web lừa đảo, email độc hại, virus phá hoại, v.v... đã tăng không chỉ ở Hoa Kỳ mà còn trên toàn cầu. Trong số nhiều mối đe dọa khác nhau mà các cá nhân và doanh nghiệp đang phải đối mặt hhiện nay thông qua Internet, botnet là thứ phổ biến nhất. Botnet là một mạng các máy tính được điều khiển từ xa bởi tin tặc.

Botnet được sử dụng bởi tin tặc để phát tán ransomware sang máy tính xách tay, điện thoại, máy tính bảng, máy tính, v.v... Chúng có thể không bị phát hiện và bạn thậm chí không biết thiết bị của mình có phải là một phần của botnet hay không.

Botnet là gì?

Từ “botnet” là sự kết hợp của hai từ, “robot” và “network”. Ở đây, một tên tội phạm mạng thực hiện vai trò của một “botmaster” sử dụng virus Trojan để xâm phạm bảo mật của một số máy tính và kết nối chúng vào mạng vì mục đích xấu. Mỗi máy tính trên mạng hoạt động như một “bot”, và được kẻ xấu kiểm soát để lây truyền malware, spam hoặc nội dung độc hại nhằm khởi động cuộc tấn công. Botnet còn được gọi là đội quân zombie vì các máy tính liên quan đang được điều khiển bởi một người khác không phải chủ sở hữu của chúng.

Nguồn gốc của botnet chủ yếu là để phục vụ như một công cụ trong các kênh Internet Relay Chat (IRC). Cuối cùng, những kẻ xấu sẽ khai thác các lỗ hổng có trong mạng IRC và các bot được phát triển. Điều này được cố ý tạo ra để thực hiện các hoạt động độc hại như ghi nhật ký về hành động nhấn phím, đánh cắp mật khẩu, v.v...

Cấu trúc của botnet

Cấu trúc của botnet thường có một trong hai dạng: Mô hình client - server (máy khách - máy chủ) hoặc mô hình peer-to-peer (ngang hàng).

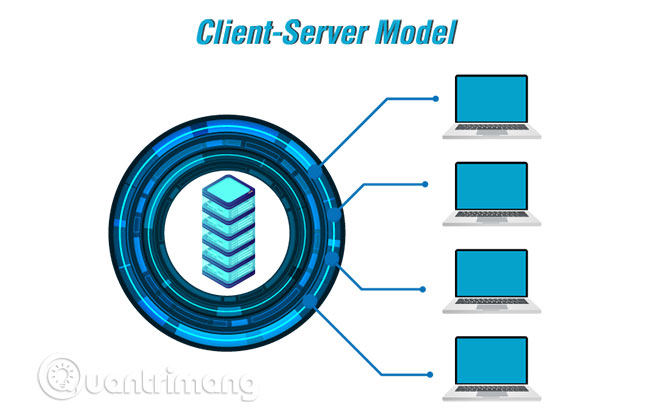

Mô hình client - server (máy khách - máy chủ)

Trong cấu trúc client - server, một mạng cơ bản được thiết lập với một máy chủ, hoạt động như botmaster. Botmaster kiểm soát việc truyền thông tin từ mỗi client để thiết lập lệnh và điều khiển các thiết bị khách. Mô hình client - server hoạt động với sự trợ giúp của phần mềm đặc biệt và cho phép botmaster duy trì quyền kiểm soát. Mô hình này có một vài nhược điểm như nó có thể được định vị dễ dàng và chỉ có một điểm kiểm soát. Trong mô hình này, nếu máy chủ bị phá hủy, botnet sẽ "chết".

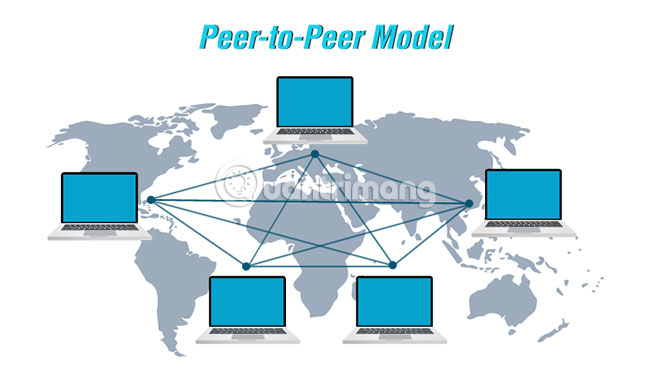

Mô hình peer-to-peer (ngang hàng)

Để khắc phục nhược điểm của việc dựa vào một máy chủ tập trung, các botnet đã phát triển. Các botnet mới được kết nối với nhau dưới dạng cấu trúc ngang hàng. Trong mô hình botnet P2P, mỗi thiết bị được kết nối hoạt động độc lập như một client và server, phối hợp với nhau để cập nhật và truyền thông tin qua lại. Cấu trúc botnet P2P mạnh hơn do không có một nơi điều khiển tập trung duy nhất.

Các loại tấn công Botnet

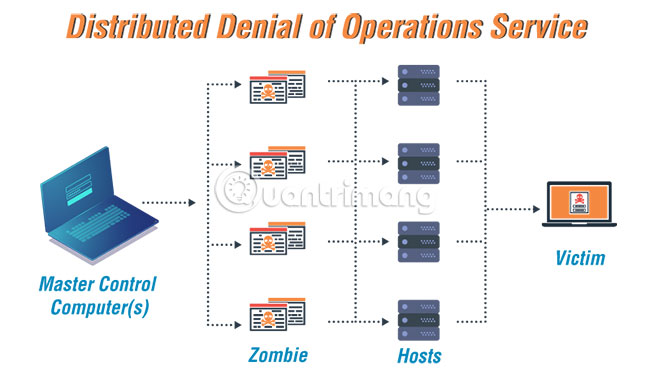

Distributed Denial of Operations Service (DDoS)

Một botnet có thể được sử dụng cho một cuộc tấn công Distributed Denial of Operations Service (DDoS - từ chối dịch vụ phân tán) để phá hủy kết nối và dịch vụ mạng. Điều này được thực hiện bằng cách làm quá tải tài nguyên tính toán (computational resource) hoặc tiêu tốn băng thông của nạn nhân.

Các cuộc tấn công được thực hiện phổ biến nhất là những cuộc tấn TCP SYN và UDP flood. Các cuộc tấn công DDoS không chỉ giới hạn ở những máy chủ web, mà có thể nhắm mục tiêu đến bất kỳ dịch vụ nào được kết nối với Internet. Mức độ nghiêm trọng của cuộc tấn công có thể được tăng lên bằng cách sử dụng HTTP flood trên trang web của nạn nhân. Hình thức này gọi là spidering được tiến hành để tăng tải hiệu quả.

Một trong những cuộc tấn công botnet DDoS lớn nhất liên quan đến IoT và sử dụng virus botnet Mirai. Virus đã nhắm mục tiêu và kiểm soát hàng chục ngàn thiết bị Internet được bảo vệ lỏng lẻo, sau đó biến chúng thành bot để khởi động một cuộc tấn công DDoS. Mirai tiếp tục mở rộng, khiến cuộc tấn công trở nên phức tạp hơn.

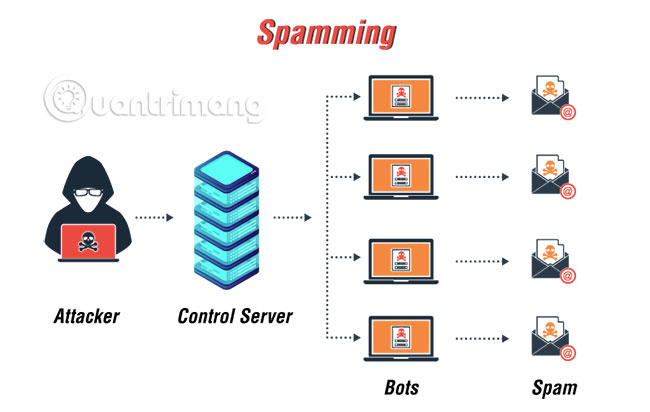

Spamming (phát tán thư rác) và giám sát lưu lượng

Một bot có thể được sử dụng để xác định sự hiện diện của dữ liệu nhạy cảm trong các zombie hoặc máy tính bị nhiễm. Nó cũng có thể xác định vị trí các botnet đối thủ, nếu được cài đặt trong cùng một máy. Một số bot có thể mở proxy SOCKS v4/v5 (giao thức proxy chung cho mạng dựa trên TCP/IP). Khi proxy SOCKS được kích hoạt trên máy bị xâm nhập, nó có thể được sử dụng cho nhiều mục đích khác nhau như spamming (phát tán thư rác). Bot sử dụng packet sniffer để theo dõi thông tin hoặc dữ liệu được truyền bởi máy bị xâm nhập. Sniffer có thể truy xuất thông tin nhạy cảm như tên người dùng và mật khẩu.

Grum là loại thư rác khó phát hiện, vì nó lây nhiễm những file được sử dụng bởi các registry Autorun. Mạng botnet này đã thu hút các nghiên cứu vì nó tương đối nhỏ, chỉ có 600.000 thành viên nhưng chiếm tới 40 tỷ email spam mỗi ngày, tương đương khoảng 25% tổng số email spam.

Keylogging

Với sự trợ giúp của keylogger, việc botmaster lấy thông tin nhạy cảm và đánh cắp dữ liệu trở nên dễ dàng. Sử dụng chương trình keylogger, kẻ tấn công có thể thu thập các phím được nhập trong PayPal, Yahoo, v.v...

Một loại phần mềm gián điệp được xác định là OSX/XSLCmd, có thể chuyển từ Windows sang OS X, bao gồm khả năng keylogging và chụp màn hình.

Đánh cắp danh tính hàng loạt

Các loại bot khác nhau có thể được kết hợp để thực hiện hành vi trộm cắp danh tính quy mô lớn, đây là một trong những hành vi phạm tội phát triển nhanh nhất. Email spam được gửi bởi bot để hướng lưu lượng truy cập đến các trang web giả mạo, đại diện cho bot để thu thập dữ liệu cá nhân. Bot có thể được sử dụng để xuất hiện như một công ty hợp pháp và yêu cầu người dùng gửi thông tin cá nhân, như mật khẩu tài khoản ngân hàng, chi tiết thẻ tín dụng, chi tiết thuế, v.v... Hành vi trộm cắp danh tính hàng loạt diễn ra bằng cách sử dụng email phishing để lừa nạn nhân nhập thông tin đăng nhập trên trang web như eBay, Amazon, hoặc thậm chí là ngân hàng.

Lạm dụng việc trả tiền cho mỗi lần nhấp

Chương trình AdSense của Google cho phép các trang web hiển thị quảng cáo Google và từ đó kiếm tiền từ chúng. Google trả tiền cho chủ sở hữu trang web trên cơ sở số lần nhấp mà quảng cáo của họ thu thập được. Máy bị nhiễm được sử dụng để tự động nhấp vào một trang web, làm tăng số lần nhấp được gửi đến công ty bằng quảng cáo.

Lây lan botnet

Botnet cũng được sử dụng để lan truyền các botnet khác bằng cách thuyết phục người dùng tải xuống chương trình cụ thể và chương trình được thực thi thông qua email, HTTP hoặc FTP. Thường thì virus sử dụng botnet này sẽ được phát tán qua email. Hai nhà nghiên cứu bảo mật trong tháng 1 năm 2017, đã phát hiện ra botnet Twitter “Star Wars”, bao gồm 350.000 tài khoản bot đã tweet các trích dẫn ngẫu nhiên từ một sê-ri phim. Các bot như vậy nếu tiếp tục tồn tại có thể tạo ra những chủ đề thịnh hành giả mạo gây xôn xao dư luận, gửi thư rác không mong muốn, phát động các cuộc tấn công mạng và hơn thế nữa.

Phần mềm quảng cáo

Phần mềm quảng cáo được sử dụng để thu hút người dùng bằng cách quảng cáo trên các trang web hoặc ứng dụng. Chúng xuất hiện mà không có sự cho phép của người dùng, với quảng cáo gốc bị thay thế bởi phần mềm quảng cáo lừa đảo, lây nhiễm vào hệ thống của bất kỳ người dùng nào nhấp vào nó.

Phần mềm quảng cáo trông giống như quảng cáo vô hại nhưng sử dụng phần mềm gián điệp để thu thập dữ liệu trình duyệt. Để thoát khỏi phần mềm quảng cáo, cần phải có phần mềm chặn quảng cáo. Mặc dù có sẵn nhiều phiên bản phần mềm chặn quảng cáo miễn phí và trả phí, nhưng tốt nhất bạn nên sử dụng một tùy chọn có giấy phép. Nhiều gói quét virus cũng đi kèm với chương trình chống phần mềm độc hại.

Botnet có thể bị trục xuất hoặc ngừng xâm nhập vào máy tính bằng cách sử dụng chương trình chống phần mềm độc hại, có thể phát hiện việc lây nhiễm trên ổ cứng hoặc lưu lượng mạng và xử lý chúng ngay lập tức. Mặt khác, cách tiếp cận hiệu quả nhất sẽ là tìm hiểu để nhận thức được toàn diện về cách chống lại botnet.

Phòng ngừa botnet

Như chúng ta đều biết, phòng bao giờ cũng tốt hơn chữa, người dùng có thể ngăn hệ thống của mình bị lây nhiễm bằng cách làm theo một số bước sau. Các biện pháp phòng ngừa có thể được thực hiện ở cấp độ người dùng cá nhân và ở cấp độ mạng.

Cấp độ cá nhân

- Cài đặt phần mềm diệt virus hoặc chống thư rác và giữ cho chúng được cập nhật thường xuyên.

- Bật cài đặt tường lửa và hạn chế truy cập không mong muốn.

- Hãy chắc chắn rằng hệ điều hành được cập nhật theo thời gian.

- Không tải xuống nội dung bất hợp pháp như nhạc, game, file lậu, v.v... từ Internet.

- Không nhấp vào file đính kèm hoặc liên kết từ các email không xác định.

Cấp độ mạng

- Có tường lửa, hệ thống IDS/IPS và tính năng lọc nội dung.

- Giám sát lưu lượng truy cập tăng bất thường.

- Có tính năng bảo vệ DDoS tại chỗ.

- Nếu hệ thống người dùng cá nhân nghi ngờ bị nhiễm botnet, hãy thử xóa phần mềm độc hại ngay lập tức. Nếu điều này không được thực hiện kịp thời, các hệ thống khác trong mạng cũng có thể bị lây nhiễm.

- Đảm bảo rằng tất cả các cá nhân trong công ty đã có phần mềm được cập nhật trên hệ thống của họ.

- Giám sát nhật ký tường lửa để xác định các trung tâm điều khiển và lệnh botnet.

- Nếu bất kỳ việc lây nhiễm nào được xác định, hãy thông báo cho các nhà cung cấp phần mềm diệt virus ngay lập tức.

- (Nguồn: https://quantrimang.com/)

Thực sự rất hay

ReplyDeletenơi bán keo dán cạnh gỗ công nghiệp chất lượng trên toàn quốc, keo dán cạnh gỗ công nghiệp